ایتنا - Muraena به عنوان یک واسطه بین فرد هدف و وبسایتی که آنها برای دسترسی به آن تلاش میکنند عمل میکند. این مکانیسم فعالانه جریان ترافیک را میرباید، و کاربر را به یک صفحه لاگین جعلی مشابه با صفحه اصلی هدایت میکند.

دریافت لینک صفحه با کد QR

دریافت لینک صفحه با کد QR

فیشینگ از مانع احراز هویت دومرحلهای هم گذشت، راهحل بعدی چیست؟

3 تير 1398 ساعت 11:27

ایتنا - Muraena به عنوان یک واسطه بین فرد هدف و وبسایتی که آنها برای دسترسی به آن تلاش میکنند عمل میکند. این مکانیسم فعالانه جریان ترافیک را میرباید، و کاربر را به یک صفحه لاگین جعلی مشابه با صفحه اصلی هدایت میکند.

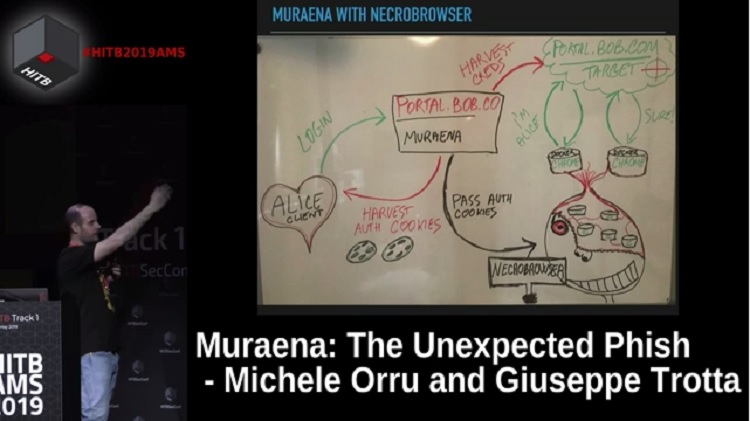

فورچون بر اساس یک ویدئوی منتظر شده در یوتیوب از «کنفرانس امنیتی Hack in the Box» گزارش داد که پژوهشگران امنیتی یک حمله فیشینگ را شناسایی کردند که قادر به دور زدن احرازهویت دومرحلهای (2FA) است.

به گزارش ایتنا از رایورز به نقل از سیودایو، این حملات با استفاده از ترکیبی از Muraena و NecroBrowser اتوماتسازی شدهاند. Muraena به عنوان یک واسطه (پراکسی) بین فرد هدف و وبسایتی که آنها برای دسترسی به آن تلاش میکنند عمل میکند. این مکانیسم فعالانه جریان ترافیک را میرباید، و کاربر را به یک صفحه لاگین جعلی مشابه با صفحه اصلی هدایت میکند.

از این نقطه به بعد، Muraena زمام کار را به دست NecroBrowser میسپارد تا حسابهای خصوصی قربانیانش را ردگیری کند.

از دیدگاه فورچون، علنی شدن این حمله سبب آسانتر شدن انجام حملات توسط هکرهای سطح پایین خواهد شد.

احرازهویت دومرحلهای مدتهاست به عنوان یک مانع ضروری برای مقابله با هکرها مطرح بوده و تبلیغ میشده است. با این وجود، همچنان احرازهویت چندمرحلهای به عنوان راهکار امنیتی بهتری نسبت به صرفا قوی کردن نام کاربری و گذرواژه باقی مانده است.

راهکارهای احرازهویت 2FA و چندمرحلهای حدود دو دهه است که به طور جدی مطرح بودهاند، به طوری که شرکتهایی مانند سیسکو به آن رو آوردهاند.

سیسکو طرحهای خود برای به تملک در آوردن Duo Security را اعلام کرده بود، هرچند که قابلیتهای آن تا حدود زیادی در حوزه کلیدهای فیزکی، گوشیهای هوشمند و دیگر اپلیکیشنهای اساسی برای احرازهویت باقی مانده است.

پارسال مایکروسافت یک سرویس امنیتی را برای Azure Sphere اعلام کرد، که یک راهکار IoT انتها به انتها برای امنیت سایبری است. این سرویس از دستگاههایی که دارای احراز هویت مبتنی بر گواهی هستند دفاع میکند، و به طور اتوماتیک به تهدیدات شناسایی شده در یک سیستم پاسخ میدهد. این سرویس همچنین یک امتیاز امنیتی به کاربران میدهد که از طریق حملات شبیهسازی فیشینگ تولید شده است.

گوگل از کلیدهای امنیتی فیزیکی در داخل سازمان خود برای کارکنانش، به منظور جلوگیری از توطئههای فیشینگ، استفاده میکند.

این کلیدها دستگاههای USB به جای 2FA هستند و این شرکت از زمان معرفی این قابلیت در سال 2017 هیچ موردی از لو رفتن اکانت را تجربه نکرده است.

کلیدهای امنیتی گوگل به گوگلرها امکان لاگین در اپلیکیشنها و پورتالها بدون نیاز به یک گذرواژه را میدهند، که این راهکار مانع از کارا واقع شدن فاکتوری میشود که امکان حمله Muraena/NecroBrowser را فراهم میآورد.

سرمایهگذاری کردن روی ابزارهای امنیت فیزیکی یک راهکار واقعگرایانه برای همه شرکتها نیست، هرچند که بینشهای رفتاری و بیومتریک در حال تبدیل شدن به یک ابزار مطلوب قابل افزودن به پروتکلهای امنیتی هستند.

کد مطلب: 57006

آدرس مطلب: https://www.itna.ir/news/57006/فیشینگ-مانع-احراز-هویت-دومرحله-ای-هم-گذشت-راه-حل-بعدی-چیست